-

Kali Linux: Az etikus hacker legjobb barátja

A Kali Linux az elsőszámú operációs rendszer IT biztonsági tesztelésre, az ethical hacking, security és penetration testing szakmában

-

Súlyos biztonsági hibák az Apple legújabb termékeiben – A biztonsági problémák és a folyamatos javítás örök

Biztonsági problémák fenyegetik az Apple eszközeit is! Tudj meg többet a biztonsági hibák természetéről, hogy miért savanyú kicsit az alma és a körte is.

-

3D Játékfejlesztés Unreal Engine 5 használatával – Amit tudnod kell!

Ismerd meg a lehetőségeit és beállításait az Unreal Engine 5 3D játékfejlesztésben. Fejleszd ki lenyűgöző játékaidat a legújabb verzióval!

-

A Proton Mail feltörésének sztorija és a biztonságkritikus gondolkodás

Elmerülünk az IT-biztonság bonyolult világában, különös tekintettel a megtört Proton Mail esetre és hogy miért fontos a biztonságkritikus gondolkodásmód a napjaink IT-szakembereinek.

-

A hálózati eszközök teljesítményének mérése és hatékony hálózatkezelés

Optimalizáld a hálózatodat az eszközök hatékony teljesítménymérésével. Tanuld meg, hogyan azonosíthatod és előzheted meg a problémákat a hálózati eszközök teljesítményének mérésével.

-

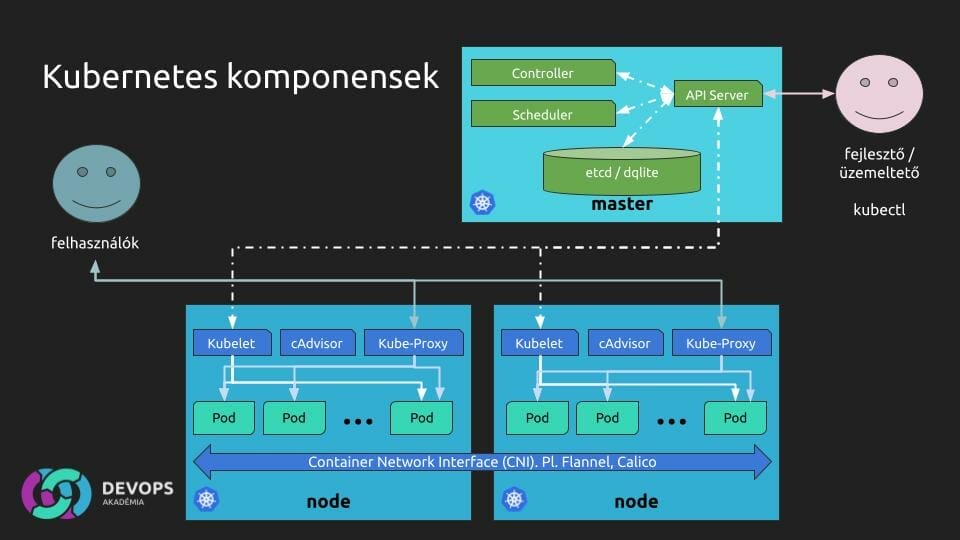

Kubernetes Felépítése: Alapvető Komponensek és Működésük – Konténerkezelés Egyszerűen

Fedezd fel a Kubernetes alapvető összetevőit és azt, hogy ezek hogyan működnek együtt egy megbízható konténerkezelő rendszer létrehozásában. Merülj el a Kubernetes világában, és tedd hatékonyabbá a fejlesztést és az infrastruktúrádat!

-

Hogyan legyek etikus hacker?

Etikus hacker szeretnél lenni? Ez az átfogó cikk végigvezet az IT és információbiztonság izgalmas világába való belépéshez szükséges lépéseken. Akár kezdő vagy, akár jártas a témában, ez a legjobb forrás a készségeid elmélyítéséhez és egy jól fizető karrier elindításához. Vágj bele el most!

-

Ubuntu virtuális gép egyszerűen és gyorsan: Multipass

A Multipass segítségével könnyedén hozhatsz létre Ubuntu-alapú virtuális gépeket. Ez a hatékony eszköz tökéletes azoknak a fejlesztőknek és tesztelőknek, akiknek gyors és egyszerű megoldásra van szükségük. Legyen szó Linuxról, MacOS-ról vagy Windowsról, a Multipass megkönnyíti a virtuális gépek beállítását és használatát. Tanuld meg a használatát még ma, és egyszerűsítsd fejlesztési és tesztelési folyamataidat!

-

Bevezető a konténerek és a Kubernetes világába

Fedezd fel a konténerek és a Kubernetes lenyűgöző világát. Merülj el ebben a gyorsan fejlődő IT-területen, és indulj el a szemléletváltás útján. Növeld a rendelkezésre-állást és a hatékonyságot a konténerek és a Kubernetes használatával. Fedezd fel az előnyöket, és tanuld meg, hogyan indulj el még ma.